カルダノの人気YouTubeチャンネル「Learn Cardano」が動画「Hacker DDoS Attacks Cardano & the Community Drained the Hacker」を公開し、カルダノネットワークに対して行われたDDoS(分散型サービス拒否)攻撃とその解決過程を詳細に解説しています。

この動画では、CardanoネットワークがDDoS攻撃(分散型サービス拒否攻撃)を受けたことが説明されています。ハッカーは高価なスクリプトをスパムすることでネットワークを混雑させようと試みました。しかし、コミュニティの迅速な対応により、攻撃はすぐに阻止されました。Anastasia Labsのフィルが攻撃者の方法にある脆弱性—資格証明のチェックを省略している点—を特定し、攻撃に使用された担保資金を請求することで攻撃を無効にしました。

コミュニティの革新的な対応により、状況はネットプラスに転じました。攻撃を止めるだけでなく、将来の攻撃をコスト面で抑制する戦略を考案しました。ネットワークはわずかな劣化を経験したのみで、財政的な打撃は攻撃者が最も大きく受けました。この出来事は、他のブロックチェーン(例えばSolanaやEthereum)が類似の攻撃で重大な中断やコスト増加を経験しているのと対照的に、Cardanoコミュニティの回復力と協力の強さを示しました。このインシデントは、脅威に対するコミュニティの効果的な対応を称えて「Cardanoの名誉の殿堂」の一部となっています。

Cardano DDoS攻撃とコミュニティ対応の要約

非常に面白い動画です。以下にCardano DDoS攻撃とコミュニティ対応の要約を求めました。また最後にこの動画の全翻訳も掲載しています。

攻撃の概要

- Cardanoエコシステムが分散型サービス拒否(DDoS)攻撃を受けた。

- 攻撃者は高価なスクリプトをスパムしてネットワークを混雑させようとした。

- 攻撃は約12時間続き、攻撃者には1時間あたり約250ドルのコストがかかった。

攻撃の手法

- 攻撃者は認証チェックを省略したスクリプトを使用。

- 参照スクリプトのサイズがトランザクション手数料に影響を与えないという仕様を悪用。

- 3つの別々のウォレットを使用し、大量のトランザクションを発生させた。

コミュニティの対応と解決

- Anastasia LabsのPhilが攻撃の弱点を発見。

- 攻撃者の担保を請求できることに気づき、対策を考案。

- コミュニティメンバーが協力して対策を実施。

- ステーク証明書の登録解除により、攻撃者の資金を奪う方法を発見。

解決策の詳細

- 攻撃に使用されていたステーク証明書(194個)の登録を解除。

- 登録解除により、攻撃者は再登録のたびに400 ADA以上のコストが必要に。

- コミュニティメンバーが攻撃者の資金を請求可能に。

攻撃の結果と影響

- ネットワークの負荷が一時的に増加(最大で93%)。

- 攻撃者自身が最も被害を受け、約1000 ADA以上のトランザクション手数料を失った。

- 失われた手数料はステークプール運営者と財務省に還元された。

この出来事から得られた教訓

- Cardanoのネットワーク耐性の高さが証明された。

- コミュニティの迅速な対応と協力の重要性が示された。

- 攻撃をネットワークの強化とスケーラビリティテストの機会として活用。

- 他の暗号通貨(SolanaやEthereum)と比較して、Cardanoの堅牢性が際立った。

今後の展望

- この経験を基に、ネットワークパラメータの調整可能性が示唆された。

- より大きなブロックサイズ、より短いブロック時間など、スケーラビリティ向上の可能性。

- オープンソースのスマートコントラクト開発やセキュリティ強化への継続的な取り組み。

この出来事は、Cardanoエコシステムの強靭性とコミュニティの力を示す重要な例となりました。攻撃者の意図とは裏腹に、この経験はCardanoの更なる発展と強化につながる結果となりました。

以下は動画「Hacker DDoS Attacks Cardano & the Community Drained the Hacker」を翻訳したものです。

動画「Cardano DDoS攻撃とコミュニティの対応 」日本語訳

Cardanoエコシステムが分散型サービス拒否(DDoS)攻撃を受けました。ハッカーがスクリプトでネットワークをスパムし、誰もネットワークを使用できないようにしようとしました。これは非常に興味深い出来事でしたが、私がオンラインで何が起こっているのか正確に把握する前に、攻撃は阻止されてしまいました。このビデオでは、何が起こったのかを詳しく説明し、簡単な要約を行い、そしてコミュニティが考え出した、この攻撃を止め、二度と起こらないようにするための解決策について説明します。では、始めましょう。

さて、Sorinがこのツイートをまとめてくれました。これは暗号通貨界隈向けの説明です。攻撃者は高価なスクリプトをスパムしてネットワークを混雑させようとしました。これは攻撃者にとって、約12時間で1時間あたり約250ドルのコストがかかりました。しかし、それほど安くするために、攻撃者はAnastasia LabsのPhilが気づいた認証チェックを省略していました。Philは攻撃者の担保を請求できることに気づきました。Philが攻撃者の担保を請求し始めるとすぐに攻撃は止まりました。攻撃は失敗し、せいぜい軽度の機能低下で済みました。そして、攻撃者自身が最も被害を受けました。この一連の出来事を見るのは非常に面白かったです。

さて、私がTwitterで一体何が起こっているのかと尋ねたとき、これも出てきました。これはAlexが6月17日に投稿したもので、1時間あたり250ドルでCardanoエコシステムをスパムしてDDoS攻撃できると述べています。誰かがこれを見て、調べてみて、「ああ、CardanoにDDoS攻撃ができそうだ。ネットワークを停止させてチェーンを恥をかかせられるかもしれない」と考えたのでしょう。その人の意図が何であれ、なぜDDoS攻撃をするのかは、その人の動機次第です。

これは過去24時間のチェーン負荷の平均です。72%とかなり高く、1時間ベースでは93%に達しました。ネットワークにはかなりの負荷がかかっていました。実際、Pattyがこれを追跡し、Krakenアドレスからの攻撃だと突き止めました。コミュニティから法的措置が取られ、この人物が特定されるかどうか、非常に興味深いところです。

これはPattyがオンチェーンデータを調査して解明した詳細です。この攻撃の最初のトランザクションは24日の12:58 PMに発生し、このウォレットからの最後のトランザクションは25日の6:44 PMでした。3つの別々のウォレットから行われ、これらの特定のウォレットから何件のトランザクションが発生したかがわかります。Pattyは、自分が行っていた作業に対してネットワークの反応が少し遅いことに気づき、調査を始めました。Cardanoscanと彼が使用していたツールから、この特定のアドレスとその出所を突き止めました。誰かがさらに調査して、Krakenからその特定のアカウントに資金を提供していた人物を突き止められることを願っています。その点では、攻撃者は自分の痕跡を隠すほど賢くありませんでした。

ここで興味深いのは、Pattyが指摘したように、ネットワークをスパムしようとしてこれらのウォレットから1000 ADA以上のトランザクション手数料が発生したことです。これはステークプール運営者と財務省にとっては良い結果となりました。

さて、攻撃が起こっていることと、その出所がわかりました。しかし、どのようにして止められたのでしょうか?ここから何が起こったのでしょうか?Harmonic LabsのMelが私のために素晴らしい投稿をまとめてくれたので、解決策について学び、理解することができました。Melはトランザクションの1つを取り上げ、UPLCを逆コンパイルして、この特定のスマートコントラクトスクリプトで何が起こっているのかを見ようとしました。ここにソースがありますが、あまりよく見えないかもしれません。フルスクリーンにしてみましょう。しかし、これは本当に何もしていません。そして興味深いのは、これが適切に検証されていないことです。このスクリプトで何かを行うたびに、常にtrueを返します。スクリプトは、あなたが行う行動の種類に応じてtrueまたはfalseを返すべきです。例えば、「このお金を引き出したいですか?この人は引き出すことを許可されていますか?いいえ、ではスクリプトは有効として実行されず、ランダムな人がそれから資金を引き出すことはできません」というようになるべきです。しかし、この場合は常にtrueでした。

Anastasia LabsのPhilが点と点を結びつけ、すぐに解決策を思いつき、資金を引き出す方法も考え出しました。ここでの会話を再生してみましょう。

XASから:「これらをそれぞれ再登録するのにADAがいくらかかりますか?」

「誰かが登録解除すると、別の194を登録しなければならず、つまり別の400 ADAが必要になります。そしてもし自動化されていれば、これを繰り返し続けることができます。」

「ちょっと待ってください。Philの言っていることが正しければ、攻撃者の攻撃コストを増やすことができるということですね。彼らがスクリプトを修正するかもしれませんが、少なくとも当面はこれは良いアイデアのように思えます。急いでやりましょう。攻撃者も間違いなく聞いているでしょうから。」

「いいですね、いいですね。PhilがPHを明らかに私たちよりもよく知っているようです。ただ、ここにいる463人全員に言いたいのは、これは最も強気な出来事です。みんな、聞いてください。Solanaが攻撃を受けると、シャットダウンします。Cardanoが攻撃を受けると、私たちはお金をもらえるのです。」

Nickが言ったように、これを行うと攻撃はずっと高価になります。なぜなら、今のところ攻撃全体が何の作業も行わないことに依存しているからです。しかし、これを行った後は、実際に作業を行わなければなりません。それが引き出しであることを確認しなければならず、そして194はもはや無料ではありません。194回の作業を行うことになり、それに対して支払わなければなりません。

「そうですね、今すぐにでも何かを立ち上げて試すことができます。グループチャットに入りたい人がいれば、Discordでもいいですし、実際にこれに取り組むことができます。」

「そうしましょう。さあ、取り掛かりましょう。Cardano Dev Dev、どうやって…」

これはかなりクールですね。彼らは突然、ステーク証明書の登録を解除し、この特定の攻撃のセットアップに使用されたすべての資金を取ることができると気づきました。これはPhilからの素晴らしい投稿で、すべてを説明しています。これを皆さんに説明しましょう。

攻撃者から4008 ADAを請求したい人は、彼らが使用しているステーク証明書の登録を解除するだけです。彼らはステーク証明書ごとに2 ADAを使用し、この特定の攻撃に194個使用しています。したがって、これを再び開始するたびに約400 ADAのコストがかかり、もちろん誰でもそのADAを請求することができ、この攻撃は単に請求したい人にADAを与え続けるループに陥ります。ネットワーク全体が意図した通りに機能しており、全体として、これは攻撃者にとって大きな資金の無駄遣いとなります。これは本当にクールですね。

バリデータが194個のジャンクスクリプト(各約16キロバイト)をトランザクションごとにデシリアライズしても、バリデータはこれらのトランザクションの処理を完全に問題なく行っています。これは通常のCardanoノードの約200倍のデシリアライズを行っています。もしあるとすれば、これはパラメータを安全に引き上げるための大きな余地があることを示す素晴らしい例です。

ステークプール、つまりパラメータを持つノードがあり、より大きなブロックサイズ、より短いブロック時間などを設定できます。調整や変更できることがたくさんあり、この特定のDDoS攻撃は、それらのパラメータを調整し、より多くのブロックを受け入れてチェーンを効果的にスケールアップできる余地がまだたくさんあることを示しています。この攻撃は、Cardanoエコシステムが現在の状態からどれだけスケールアップできるかを示す素晴らしいショーケースでした。

この攻撃の背後にある考え方は、現在、参照スクリプトのサイズがトランザクション手数料に影響を与えないという事実を利用することです。これらのスマートコントラクトは、非常に最小限のサイズの参照スクリプトを持っているため、大きな手数料は関連付けられていませんが、バリデータの作業に影響を与えます。しかし、実際には間接的にコストがかかります。なぜなら、各スクリプト実行にはCEKセットアップコストがかかり、追加の参照入力が必要となり、トランザクションサイズが増加するからです。したがって、攻撃者にとっては、すべてをセットアップして開始するためにわずかな手数料がかかります。

これはJonathanの投稿です。彼はAnastasia LabsのCTOであり、Philと共に創設者の一人です。彼はこのスクリプトを書きました。攻撃者から200のステートコントラクトが登録解除されました。ここで見られるように、ステートキーが登録されていない、ステートキーが登録されていないと表示されています。つまり、そのスクリプトを実行できません。これは絶対に素晴らしいことです。

この全ての中で本当に面白いのは、これはPhilからのアップデートですが、DDoS攻撃者は自分の資金を守るために、私のツイートを読んだ後に攻撃を中止しました。しかし、残念ながら彼らは遅すぎました。彼らの資金の略奪はすでに進行中です。無料のお金のおかげで、エコシステムにダメージを与えようとした攻撃者が、実際には私たちがAnastasia Labsで行っているオープンソースのスマートコントラクト開発作業とMidgardに資金を提供することになったのは、本当に皮肉です。

Midgardについて調べて、チームが何をしているのか知る必要があります。しばらくチェックしていませんでしたが、Anastasia Labsが現在Cardanoエコシステムでどのように貢献しているのか学びたいと思います。ここでトランザクションを確認できます。このスクリプトからADAが出ていくのが見えます。彼らは今少しのADAを手に入れ、ありがたいことにこの攻撃を阻止し、発生を防ぎました。

この解決策について深く掘り下げたい場合、Cardano Yodaがこれがどのように機能し、どのように起こり、その背後にあるすべての技術的な詳細について、非常に詳細な内訳を提供しています。これは本当に良い教育的な記事です。このビデオには少し長すぎますが、私が言及したすべてのリンクと参考資料を下に記載しますので、この特定の問

題とその解決方法についてより深く掘り下げることができます。

これが私たちがこの出来事から得られる教訓です。Solanaが攻撃を受けると、Solana全体がダウンするか、85%のトランザクションが失敗します。Ethereumが攻撃を受けると、トランザクション手数料が急騰します。ADAが攻撃を受けると、トランザクションが遅くなり、私たちはDDoS攻撃者から金を奪う方法を見つけ出し、彼らの攻撃資金を全て取り上げます。これは本当に素晴らしく、Cardanoエコシステム全体にとって非常にクールな結果となりました。

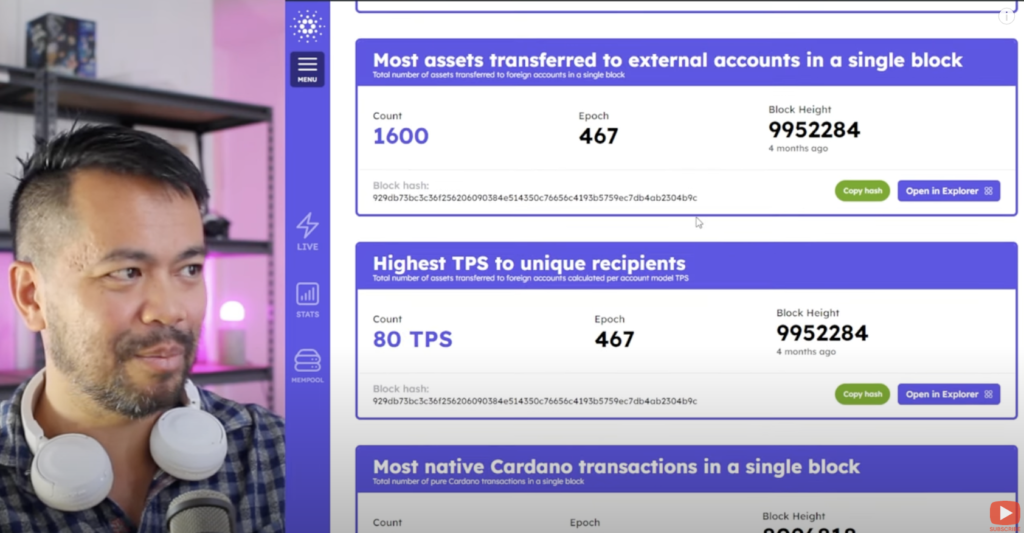

最後に、これをお見せしましょう。これはeUTXO.grというサイトで、Cardanoエコシステムの各ブロックの中身を視覚的に見ることができます。これはCardano上の興味深いトランザクションやブロックを発見するためのものです。ここでは、単一のトランザクションで最も多くの受信者数、最も多く転送されたアセットなどが表示されています。しかし、少し下に行くと、単一のトランザクションで最も多くのスクリプトが実行されたものが見えます。

これは攻撃者自身によるもので、194のスクリプト実行をブロックに詰め込んでいました。これは既に3日前のもので、実際に起こった時期、エポック、そしてその周辺の全てを見ることができます。これを探索して、視覚的にどのように見えるかを実際に確認できます。これは今や名誉の殿堂入りしており、永遠にチェーン上に残り、Cardanoの歴史の一部となります。

これがそのブロックです。これらの小さな灰色の部分は全てスクリプト実行ですが、このブロック内のすべてのスクリプトトランザクション実行を見ることができます。このブロックではいくつかのNFTなども通過しています。チェーンはまだ機能し、その役割を果たしていましたが、多くのブロックがこれらのスクリプト実行で埋め尽くされていました。

本当に興味深い一連の出来事であり、コミュニティが団結したCardanoエコシステムにとって素晴らしい結果となりました。Cardanoエコシステムで何が起こっているかについてのこのビデオ解説を楽しんでいただき、Cardanoについてもっと学びたいと思われた方は、ぜひ「いいね!」ボタンを押し、購読して通知ベルをクリックしてください。Cardano関連のコンテンツをたくさんお届けしています。皆さんにお届けするのが本当に大好きです。次の動画でお会いしましょう。