「Authenticating Charles Hoskinson」というタイトルの動画では、チャールズ・ホスキンソン氏がオンラインでの本物と偽物のアイデンティティを区別するための認証の重要性とその方法について話しています。

最近YouTubeでは新世代のディープフェイクが登場、ホスキンソン氏の偽物動画も登場しています。

2024年2月19日にコロラドから放送されたこの動画では、ホスキンソン氏は、自分だと主張するアカウントからのメッセージを受け取っている人々からの懸念に対処しています。これらはしばしば詐欺につながります。ホスキンソン氏は、求められていないメッセージに対して懐疑的であることの重要性を強調し、認証のために公開鍵暗号方式を信頼できる方法として紹介しています。

また動画には、将来生成されたペーパーウォレットに100万ドル相当のADA入れてンテストを開催する予定であること、認証されたペアリングは、生成AIの時代においてキラー機能であることなど興味深い内容が含まれています。

ホスキンソン氏は、公開鍵と秘密鍵を使用する公開鍵暗号の基本を説明し、RSAやPGP(プリティ・グッド・プライバシー)を例として使用しています。公開鍵にアイデンティティを結びつけ、秘密鍵を使用して認証する方法を、チャレンジ・レスポンス・プロトコルを通じて示しています。自身のメールと仕事に関連する公開鍵を共有し、これらを使用して彼のアイデンティティを確認する方法を説明しています。

例を挙げるために、ホスキンソン氏は自分の秘密鍵を使用してメッセージに署名し、公開鍵で検証できる暗号学的証明を生成しています。また、公開鍵を使用してアイデンティティを検証する方法として、サトシ・ナカモトのPGPキーを例に挙げています。

さらに、Atala Prismアイデンティティ・フレームワークを使用して、Laceプラットフォームへのアイデンティティ検証の統合について議論しています。公開鍵暗号を使用してセキュリティを強化し、リプレイ攻撃などのリスクを軽減するための安全なペーパーウォレットジェネレーターの概念を紹介しています。

動画を通じて、ホスキンソン氏は、詐欺を防ぎ、オンラインアイデンティティの整合性を確保するために、暗号学的認証の重要性を強調し、日常のデジタル相互作用における暗号学の実用的な応用について自身の考えを共有しています。

以下は「Authenticating Charles Hoskinson」を翻訳したものです。

チャールズ・ホスキンソン氏動画「Authenticating Charles Hoskinson」翻訳

こんにちは、私は暖かくて晴れたコロラド州から生放送しているチャールズ・ホスキンソンです。いつも暖かく、いつも晴れていることがありますが、時にはコロラドです。今日は2024年2月19日で、認証について少し話をするためにビデオを作りたいと思っていました。様々な善意のある人々からメールを受け取り続けています。あなたが本物のチャールズ・ホスキンソンかどうかと言って連絡を取ってきた人がいます。LinkedInやFacebook、Twitterで誰かが私に連絡を取ってきて、話をしているんですが、これが本当にあなたなのかどうかわかりません。そこで、皆さんが共有できるビデオを作るつもりでした。

まず、私が特定の理由であなたに連絡を取る場合を除いて、誰かが私だと主張してあなたに冷やかしの連絡を取ってきたら、それはおそらく詐欺ですので、非常に懐疑的である必要があります。突然私のビデオがあったり、ソーシャルからあなたに連絡があったりした場合、ほぼ確実にそれは詐欺です。

公開鍵暗号について少し話しましょう。なぜなら、私が皆さんと情報を共有し、それが実際に私であることを認証する手段を持っているからです。さて、こちらが私のホワイトボードです。一般的に、暗号の世界では公開鍵というものを使用します。公開鍵暗号とは、基本的には2つのアーティファクトを持っていることです。公開鍵という概念と、秘密鍵という概念があります。そして、一方向に行くことができる非常に難しい数学的問題に依存しています。

つまり、秘密鍵から公開鍵に行くことは速くて簡単ですが、公開鍵から秘密鍵に行くことは数学的に難しいです。一般的に、難しいと言うときは、宇宙の全時間をかけても行うことができるほど難しいと言います。そして、その大元はRSAで、これは1991年にPhil Zimmermanによって作られたPGP(Pretty Good Privacy)の基礎です。そして、それはBitcoinの初期のパイオニアの1人であるhfnyを含む多くの異なる人々によって維持されてきました。基本的にあなたがすることは、公開鍵にアイデンティティをバインドし、そして秘密鍵を使用して認証することです。

通常、これはチャレンジレスポンスプロトコルのようなものを行うことによって行われます。ここにアリスがいます。そして、ここにボブがいます。アリスは、ボブの公開鍵で何かを暗号化するチャレンジを提出します。そして、ボブはそれを復号化することができます。そして、彼女は送った元のメッセージを取り戻します。それがあなたの双方向の対話型プロトコルです。秘密鍵を持っている唯一の人はボブですから、それができるのはボブだけです。そして、ボブはその公開鍵を世界中の誰とでも共有することができます。そして、それを解除できるのは彼だけです。一方向は、別のことを行うところです。そして、それがここで私たちが行うことです。ですから、ボブは自分自身で証明を生成し、その証明はアリスが検証して、「ああ、うん、それは良さそうだ。それが合理的だと思う」と言えるものです。

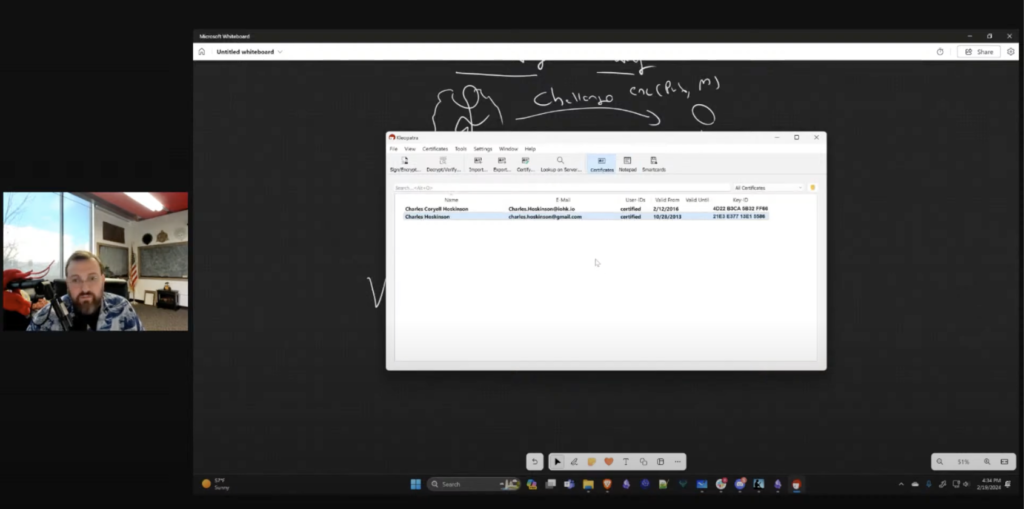

それを実際にやってみましょう。ここにメッセージがあります。ここにクレオパトラがいます。クレオパトラは証明書管理であり、私の2つの秘密公開鍵ペアを含んでいます。2013年から使用している私の個人的なメールキーを含んでおり、キーに関連付けられた指紋がそこに表示されます。そして、それは私の仕事のキーを使用しています。実際に2016年から使用しています。そして、実際にこのキーの詳細を見ると、それはRSA 4Kキーであり、いつ作成されたか、それに関連付けられたメール、そして指紋と呼ばれるものが見えます。それは基本的にこの巨大なキーのハッシュです。ちょっと待ってください、これを以前に見たことがあります。これを皆さんにお見せしましょう。ここにそれがあります。

ここに、マウスの王のすぐ隣に、この素敵な鍵があります。それが指紋です。その鍵を認証し、それが実際に私の鍵であることを皆さんに思い出させるために、それをそこに置きました。そしてここに実際の公開鍵ブロックがあります。では、画面に戻って、実際にメッセージに署名することにします。これが一方向の証明です。そこで、例えば「こんにちは、世界」と言うようなものです。内部で起こることは、このテキストの一部を少し操作して、私の秘密鍵に基づいて暗号学的証明を生成することです。公開鍵を持っていれば、それが正しいことを検証できます。署名して、画面の共有を一旦停止します。

そして、再び画面を共有しましょう。署名に成功し、これがこのメッセージに関連付けられた暗号学的証明です。このメッセージを取って、基本的にはそれをハッシュして、PGP署名でそのハッシュに署名します。標準に従って内部でもう少し進行することがありますが、基本的にはそれが起こっていることです。任意の大きさのテキストを持つことができ、それを証明するために、こんなことを示すことができます。例えば「こんにちは、世界。ビーチを通っての長い散歩が好きです」と。そして、適切な文法を持っています。署名しましょう。この署名が実際に変わることに気付くでしょう。うっかりして、メッセージテキストと一緒に二重に署名してしまったので、これをコピーして貼り付けます。これが証明です。したがって、こちらの小さな画像に戻ると、テキストを書きます。

私たちはそれをハッシュして、それに署名します。このハッシュと署名されたテキストがアリスに送信され、彼女が私の公開鍵のコピーを持っていれば、それを検証できます。ここに戻って、これをクリックすると、エクスポートすることができます。彼女がそのコピーを持っていれば、アルゴリズムを通じて実際にチェックすることができます。クレオパトラがそれを行うことができます。実際には、ノートパッドに貼り付けて、検証をクリックするほど簡単かもしれません。そして彼女は、「ちょっと待ってください、その鍵のコピーを持っています。その鍵を信頼します。これは完全に有効です。これはチャールズ・ホスキンソンからのものです」と言うでしょう。もし本物のサトシナカモトをいつでも検証したい場合、実際に中本聡に関連付けられたPGP鍵があります。それを調べてみましょう。Googleで中本聡の鍵をタイプすると、サトシナカモト研究所がこれを持っています。そして、私たちができることは、それをクレオパトラにコピーして、インポートすることです。

これを見てみましょう。実際には、これを直接インポートすることはできません。ファイルに保存してから行う必要がありますが、そこに入れることができます。ちょっと待ってください、インポートします。ちょっと待ってください、これを行うためにM封筒を通って行きます。キーリングを選択して、クリップボードからインポートします。クレオパトラにその機能があればいいのにと思います。確認して、その後、彼の鍵をエクスポートして、デスクトップに保存します。大丈夫、大丈夫です。もう一度画面共有をして、プレゼンテーションをします。わあ、そして、皆さんにどうやってそれを行うかをお見せします。

クレオパトラに行って、インポートをクリックすると、Toshi Nakamoto(サトシナカモト)の写真の鍵があります。この鍵を認証して、署名してもらいたいのですが、署名はしません。ここに証明書があります。証明書の信頼を変更しましょう。チェックは非常に正確だと思います。ここにあるのがサトシナカモトの鍵です。ここに公開鍵しかなく、対応する秘密鍵はありません。これは公開アクセス可能な鍵で、世界中の誰でも見ることができます。特に強力な鍵ではありません。作成された日付に注目してください。2008年10月30日、ハロウィンの前日の午後12時19分に作成され、匿名のメールアドレスに関連付けられています。

もし誰かがサトシナカモトであると主張したい場合、彼らが行う必要があること、そしてかなりの証拠を提供することは、対応する秘密鍵を持っていて、ノートパッドに「私はサトシナカモトです」と入力して、そのように署名をクリックすることです。それによって証明が生成されます。私は対応する秘密鍵を持っていないので、その証明を生成することはできません。しかし、対応する公開鍵を持っている人は誰でも、そのボタンをクリックして復号化し、検証することができます。

AGIや量子コンピュータを持っていたとしても、このスキームはかなり安全です。量子コンピュータを持っている場合、いくつかのことを行ってこれを強化することができます。異なる公開鍵暗号、例えば格子ベースの暗号を使用すると、量子コンピュータがあっても検証できる署名を生成することができます。しかし、これがスキームの基本的な構造です。もし私が誰かに突然連絡を取った場合、署名されたメールや署名されたメッセージを送るつもりです。

もし私があなたに連絡して、あなたが本当にチャールズ・ホスキンソンだと信じられないと言ったら、「わかった、私のGmailとGmailの鍵であなたにメッセージを署名しよう。そして、Cleopatraのようなアプリケーションがあれば、そのメッセージが正しいことを検証できる」と言います。自然な疑問があります。

どこでチャールズの鍵を実際に見つけることができるのかという質問です。私の指紋は私のTwitterフィードで見つけることができますが、実際にkeys.openpgpに行くと、公開鍵の指紋とそれがどのように導出されたかについて説明しています。その話をする予定でしたが、そこに行って私のメールアドレスを検索すれば、私の公開鍵のコピーをダウンロードできます。そして、mailvelopeというアプリケーションを実際に入手することを強くお勧めします。

mailvelopeはブラウザの拡張機能で、無料で使用でき、ほとんどの現代のブラウザで機能します。これがその外観で、鍵リングを作成し、ファイルを暗号化し、さまざまなことができます。実際にはGmailや他のサービスを通じて送信するメールを自動的に暗号化・復号化することができますが、その鍵をそのままインポートすることができます。クリップボードを使ってインポートする機能もあるので、サトシナカモトの鍵をインポートすることもできます。基本的にはいつでも私の鍵をそこで入手でき、Cleopatraをダウンロードしてそのソフトウェアを使い、いつでも検証できます。

実際には、ほとんどの人がそれを行うことはないでしょうが、そのような認証を求めるだけで、詐欺師を思いとどまらせるのに十分でしょう。なぜなら、詐欺師はほとんどの場合、PGPメッセージに署名する方法を知らないからです。そして、たとえ彼らができたとしても、私とメッセージを認証することはできません。これはクレイグ・ライトの問題全体です。もしクレイグが本当にサトシナカモトであれば、最も簡単な方法は、元のサトシナカモトの鍵でメッセージに署名することです。彼がサトシナカモトであれば、間違いなくその鍵にアクセスできるはずです。

私が自分の鍵でメッセージに署名し、メッセージを検証できたのを見ました。もし彼がその鍵で署名する意思があれば、私たちは皆、Cleopatraやnvelopeのような他のソフトウェアを使って、そのメッセージを一緒に検証できます。しかし、それが存在しないという事実はかなり興味深いことです。今度はLaceの進化について行うことの1つは、Laceにアイデンティティセンターを統合することで、Atala Prismを活用します。Prismは私たちのアイデンティティフレームワークです。

一つ上の段階に行くと、DIDと呼ばれるものがあります。ここにDID標準があります。DIDとDIDメソッド識別子がありますが、基本的には識別子を作成し、それに任意の長さのドキュメントを関連付けることができます。通常はJson形式でフォーマットされており、公開鍵やその他の参照も含むことができます。私たちは全体のフレームワークを構築しました。それは現在Hyperledger上にあります。そのフレームワークは、アイデンティティセンターを通じてLaceにかなり深く統合される予定です。

私が最初に見たい使用例は、ペーパーウォレットジェネレーターです。ペーパーウォレットジェネレーターは、本当に多くの問題を解決します。ウォレットを作成するとき、そのウォレットのバックアップも作成して復元できるようにします。そのバックアップには通常、24のキーワードが含まれています。これは昔のCIP39標準です。通常、これらを書き留めるように言われます。人々が行うことは、これらのキーワードを紙に書き、金庫などに入れることです。代わりにPDFを生成し、そのPDFに公開QRコードと秘密QRコードを含めることができたらどうでしょう。

その秘密QRコードは、あなたのPGP鍵で暗号化されます。DIDは関連する暗号化資格情報を持つことができるので、PGP鍵を関連付け、Uキーのようなハードウェアで管理することもできます。したがって、Laceが必要なのはあなたの公開鍵のコピーだけです。これは、他の誰かのためにウォレットを生成し、それを暗号化してPDFを生成し、そのPDFを対応する秘密鍵を持つ人だけが復号化できることを意味します。秘密QRコードを暗号化し、これら2つのコードを取得します。ウォレットを復元するために必要なのは、秘密鍵をスキャンして復号化することだけです。

実際には、ウェブカムや電話にかざし、PGP鍵で認証し、復号化します。そうすると、24のキーワードが表示され、ウォレットが再生成されます。ペーパーウォレットジェネレーターは、私にとって非常に重要なものです。PGP鍵とアイデンティティセンターを持っていれば、関連付けられた鍵を持つDIDを持っているのと同じです。基本的にはそれをアップロードし、ウォレットをバックアップするたびに、パスワードで暗号化するか、公開鍵で暗号化するかのどちらかでバックアップできます。これは非常に安全なので、ペーパーウォレットを公開してツイートし、「ハックできたらそれを保持してもいい」と言えます。

この機能を作成するとき、この機能が完成したら、私はコンテストを開催する予定です。そのコンテストでは、この方法で生成されたペーパーウォレットに100万ドル相当のADAを入れて、そのリンクをツイートします。そうすれば、皆さんがダウンロードできるようになり、世界中の誰でもそれを解読しようと試みることができます。そして、もし解読できたら、そのADAを保持できるというわけです。どうでしょうか?なぜなら、それが公開鍵暗号の安全性の高さだからです。

なぜこれが賢明なアイデアかというと、それは暗号化されたペイロードであり、そのペイロードを解読できる唯一の方法は、この難問を解く能力がある場合です。基本的に、あなたが持っている情報は対応する公開情報だけであり、実際の秘密情報は持っていません。インターネットの暗号化の基礎はここにあります。それは実際にはかなり安全なスキームで、非常に強力です。これが、こうしたものを持っていると得られるものです。システム内にあなたのアイデンティティがあれば、メッセージの認証、メッセージの署名、チャンネルの認証の全てのワークフローを非常に簡単にすることができます。

例えば、ディープフェイクについて話しましょう。誰かがビデオ通話をかけてきて、「私はチャールズだ」と言い、私のように見え、私のように聞こえたとします。あなたは「本当にチャールズ・ホスキンソンだとは信じられない。このチャンネルを認証できるか?」と言います。デフォルトでは、テキスト視点からはチャールズのように見え、ビデオチャンネルには未認証であることを示す赤いウィンドウがあります。では、緑のウィンドウに移行するには何が必要でしょうか。

アリスが行ったように、チャレンジレスポンスプロトコルを覚えていますか?「これを暗号化したので、解読してチャンネルを通じて私に返送してください」と言って、返事を送ることができます。それを行う唯一の方法は、あなたが保存している私のDIDに関連付けられた対応するDID秘密鍵を持っている場合です。実際には、ブラウザの拡張機能としてボタンをクリックするだけで、認証されたチャンネルを持つことができます。それは逆方向でも機能します。

アリスがチャールズ(私)に認証することができます。したがって、ワンクリック認証で、それが生成されたAIビデオではないことが保証されます。ファイル生成も同じです。任意のファイルを生成するとき、なぜなら任意のファイルはハッシュ化され、ペイロードに署名することができるからです。ビルディングブロックから始めて、ウォレットにアイデンティティセンターを組み込み、DIDをそこに持ち込み、PGP鍵や任意の暗号化資格を関連付けることができます。それを持っていれば、ペーパーウォレットを生成できますが、ビデオ通話の認証、ファイルの認証など、あらゆるものを認証し始めることができます。認証されたペアリングは、生成AIの時代においてキラー機能です。

非常に重要ですが、これは1991年から存在する公開鍵暗号学の標準的な基盤に基づいています。秘密鍵から公開鍵へは迅速かつ容易ですが、公開鍵から秘密鍵へは、宇宙の全時間がかかるほど難しいです。それが真実でなければ、中本聡の鍵を見て、その詳細を見て、ここにあるこの鍵を見て、クレイグがそれを行ったであろうことを私は保証します。公開鍵から秘密鍵へ移行することは現在では不可能です。1K RSA鍵で少し近づいているように感じますが、現在では不可能です。そして、簡単に認証できますが、残念ながら対応する鍵を持っていないので、「私がサトシナカモトです」というメッセージに署名することはできません。

これが少しでもお役に立てば幸いですし、皆さんに暗号学の豊かさを少しでも感じてもらえればと思います。暗号学が素晴らしいのは、人々を認証する能力、否認防止、メッセージの完全性を保証する能力、取り扱っているチャネルが安全であることを保証する能力を提供するからです。また、資金を安全に保護することもできます。ペーパーウォレットジェネレーターは待ち望まれていたもので、業界で誰もこれを作成していないことに驚いています。結局のところ、ペーパーウォレットを印刷すると、プリンタのバッファを通じて簡単に再印刷できる「リプレイ攻撃」と呼ばれる非常に悪質な攻撃があります。暗号化されたリカバリー機能があると、ペーパーウォレットを見つけても復号化することはできません。

このようなスキームでは、PGP暗号化メールと同等なので、安全にペーパーウォレットをメールで保管することもできます。実際には、ハッカーがこれを手に入れることはできません。ハックできたらそれを保持してもいいですが、認証されたチャネルなど、私はこれらを本当に好きです。しかし、私は決してあなたに連絡してAdaを要求することはありません。インターネットが何度もそう言おうとも、ギブアウェイがあるとは言いません。最終的に、何か理由があってあなたに連絡する必要がある場合、私は暗号学の魔法を使ってそれを行うことに非常に慣れています。自分を認証するための多くの手段を持っていますし、認証には非常に深い世界があります。そのために、TwitterのヘッダーにPGPフィンガープリントを掲載し、鍵をOpenPGP.orgに提出しています。

これらの異なるチャネルが存在するのは、ブロックチェーンがこのタイプの用途に特化した完璧なキーサーバーであり、証明書やキーサーバーに最適だからです。ビットコインの初期には、この目的のためにNamecoinというものがありました。コミュニティプロジェクトでは、多くの人々がブロックチェーンをキーストアとして使用する事実を利用しています。この業界と分野の魔法と力をより深く感じていただければ幸いです。再び言いますが、私はソーシャルメディアであなたに連絡することは決してありません。そして、私はあなたにAdaを要求することは決してありません。

もし誰かがそれをしたら、直ちに署名を求め、提供しない場合は、このビデオのコピーを送り、「なぜ公開チャネルで違うことを言ったのか」と尋ねてください。もちろん、彼らは何らかの言い訳をするでしょう。「私の鍵がないとアクセスできない、刑務所にいるわけではない限り、いつも私の鍵を持っています」などと。私のアカウントにアクセスするのと同じことが、鍵に署名する能力を私に与えます。それは単に真実ではありません。皆さんのお役に立てば幸いです。聞いてくれてありがとう。乾杯。